ترفندهای فیشینگ با مایکروسافت آفیس

مجرمان سایبری با دسترسی به ایمیل سازمانی میتوانند حملات نوع «دستکاری ایمیل سازمانی» (BEC) انجام دهند. برای همین است که تعداد زیادی نامهی فیشینگ میبینیم که کاربران سازمانی را به sign in در وبسایتی ریدایرکت میکنند که طراحیاش شبیه به صفحهی لاگین مایکروسافت آفیس است. از این رو اگر لینکی به صفحهای این چنینی ریدایرکت میشود بسیار مهم است بدانیم باید به چه چیزهایی توجه کرد.

اینکه مجرمان سایبری اطلاعات محرمانه اکانتهای مایکروسافت آفیس را میدزدند خبر تازهای نیست. با این حال، متودی که مهاجمین استفاده میکنند دارد همینطور پیشرفته و پیشرفتهتر میشود. در ادامه با ما همراه شوید تا بهترین ترفندهای فیشینگ با مایکروسافت آفیس را خدمتتان معرفی کنیم.

ترفند جدید فیشینگ: پیوست HTML

یک نامهی فیشینگ به طور نرمال حاوی هایپرلینکست به یک وبسایت جعلی. همانطور که مرتباً میگوییم، هایپرلینکها به بررسی ریزبینانهای هم برای ظاهری نرمال داشتن و هم برای آدرسهای وبی واقعیای که باید بدانها ختم شوند نیاز دارند (اگر موس را روی یوآرال بچرخانید آدرس تارگت در بیشتر رابطهای وبی و کلاینتهای میل هویدا میشود).

مطمئناً وقتی افراد به اندازه کافی اعتمادشان جلب شد، فیشرها شروع میکنند به جایگزینی لینکها با فایلهای HTML پیوستشده که تنها هدفش اتوماسیونِ امر ریدایرکت است. با کلیک روی HTML، پیوست در یک مررورگر باز میشود. تا آنجا که به بُعد فیشینگ مربوط میشود، این فایل فقط یک خط کد (javascript: window.location.href) با آدرس وبسایت فیشینگ –بعنوان متغیر- دارد.

در نامه فیشینگ باید دنبال چه گشت؟

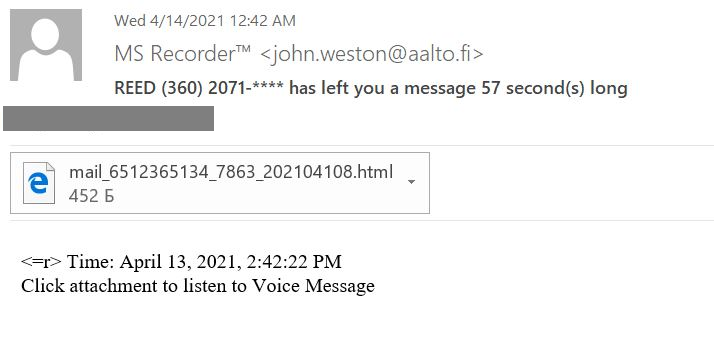

تاکتیکهای جدید را هم که کنار بگذاریم، فیشینگ همان فیشینگ است؛ پس ابتدا با خود نام یا ایمیل شروع میکنیم. نامهای که محققین ما دریافت کردند به شرح زیر است:

یک نوتیفیکیشن پیام صوتی جعلی:

پیش از کلیک روی این پیوست، باید چند سوال پرسید:

- آیا فرستنده را میشناسید؟ آیا این احتمال وجود دارد که فرستنده سر کار به شما پیام صوتی بدهد؟

- یا در شرکت شما مرسوم هست که کسی در ایمیل پیام صوتی بفرستد؟ کاری به این نداریم که این قابلیت امروزه بسیار به کار گرفته میشود. حرفمان سر این است که Microsoft 365 از ژانویه 2020 میل صوتی را پشتیبانی نمیکند.

- آیا در مورد اینکه چه اپی نوتیفیکیشن را داده ایده روشن و واضحی دارید؟ MS Recorder بخشی از بستهی آفیس به حساب نمیآید و –به هر روی- اپ ضبط صوت پیشفرض مایکروسافت که میتواند دستکم در سطح تئوریک پیامهای صوتی ارسال کند اسمش Voice Recorder است نه MS Recorder.

- آیا این پیوست به فایل صوتی شبیه است؟ Voice Recorder میتواند صداهای ضبطشده را به اشتراک بگذارد اما آنها را در قااب فایلهای m3a ارسال میکند. حتی اگر رکوردینگ از ابزاری ناشناخته هم به شما ارسال شده باشد و خودش هم روی سرور ذخیره شده باشد باید بدان لینکی داده شود نه پیوست.

خلاصه بگوییم که: ما در این پرونده خاص نامهای داریم از فرستندهای ناشناس که پیام صوتی را ظاهراً دلیوری کرده (قابلیتی که ما هرگز استفاده نمیکنیم)؛ این پیام توسط برنامهای ناشناس نیز ضبط شده و در قالب صفحه وبی پیوستشده نیز ارسال گشته است. آیا با این همه ارزش دارد آن را باز کنیم؟ یقیناً خیر.

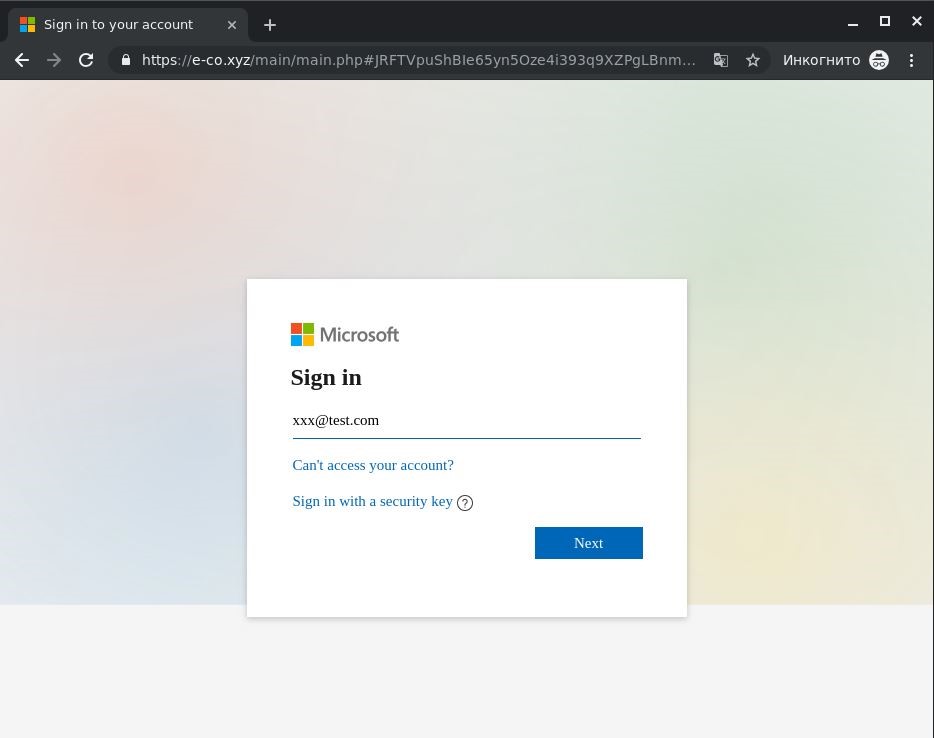

چطور میشود یک صفحه فیشینگ را شناسایی کرد؟

فرض کنید روی آن پیوست کلیک کردید و بر صفحهای فیشینگ نیز فرود آمدید. حالا باید چطور تشخیص دهید این یک سایت قانونی نیست؟

- آیا محتوای نوار آدرس به آدرس مایکروسافت شباهت دارد؟

- آیا این لینکها نمیتوانند به اکانت شما دسترسی داشته باشند و در جایی که باید، با کلید امنیتی شما sign in شوند؟ حتی روی صفحهی فیشینگ آنها ممکن است به صفحات واقعی مایکروسافت منجر شوند. هرچند در پروندهی ما آنا غیرفعال بودند و این یک علامت بزرگ کلاهبرداری است.

- آیا پنجره درست به نظر میرسد؟ مایکروسافت به طور نرمال با جزئیاتی چون تصاویر بکگراند مشکلی ندارد. البته ممکن است یک سری کندی و گیر بوجود بیاید اما اگر ناهنجاریهای زیادی رخ دهد بدانید پرچم قرمز است!

در هر صورت اگر شک داشید، به https://login.microsoftonline.com/ سر بزنید تا ببینید صفحه sign in واقعی مایکروسافت چه شکلی است.

راهکارهای امنیتی

برای آنکه پسوردهای اکانت آفیس خود را به مهاجمین ناشناس ندهید توصیه میکنیم:

- بسیار احتیاط کنید. از سوالات فوق ما برای جلوگیری از سادهترین انواع فیشینگ استفاده کنید.

- میلباکس کارمندان خود را با Office 365 protection محافظت کنید تا اقدامات فیشینگ با هایپرلینک یا با فایل HTML پیوستشده برملا شود. همچنین endpoint protection نیز جلوی باز شدن سایتهای فیشینگ را میگیرد.