واتساپ اگر قوانین جدیدش را نپذیرید به مرور امکاناتش را از شما میگیرد!

واتساپ روز گذشته نحوهی برخورد با کاربرانی که سیاستهای حریم خصوصی جنجالی این سرویس را نمیپذیرند، اعلام کرد. به طور خلاصه، برای این افراد به طور مداوم نوتیفیکیشنی برای پذیرش این قوانین نمایش داده میشود. پس از چند هفته، این نوتیفیکشن دائمی خواهد شد و در این مرحله، واتساپ وارد فاز محدود کردن برخی از قابلیتها میشود.

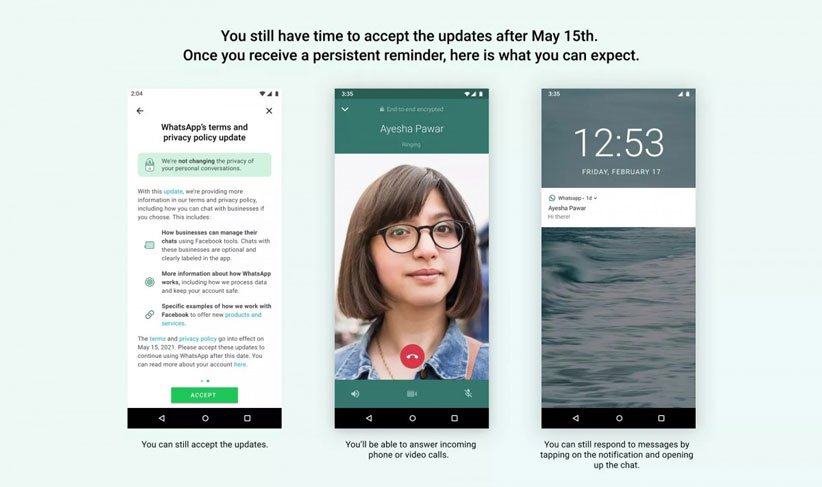

بهعنوان مثال، در این نقطه کاربران از طریق خود اپلیکیشن دیگر نمیتوانند به چتها دسترسی داشته باشند و برای پاسخ به تماسها و چتها میتوانند از طریق نوتیفیکشنها این کار را انجام دهند. چند هفته بعد از این مرحله هم دریافت تماسها و پیامها متوقف میشود.

واتساپ تاریخ دقیقی برای اجرایی کردن این شرایط اعلام نکرده و احتمالا با توجه به کشورهای مختلف، شاهد زمانبندی گوناگونی برای عملی شدن این محدودیتها خواهیم بود. باید خاطرنشان کنیم که واتساپ ماهها قبل تاریخ ۱۵ می (۲۵ اردیبهشت) را به عنوان تاریخ اجرای این سیاستهای جدید اعلام کرده بود و حالا اگرچه دیگر در این تاریخ پذیرش قوانین جدید واتساپ الزامی نیست، اما در صورت نپذیرفتن هم محدودیتهای فزاینده عملی خواهند شد.

واتساپ اعلام کرده که اکانت هیچ کاربری به دلیل نپذیرفتن این قوانین حذف نخواهد شد. با این حال، اگر بعد از چند هفته این قوانین را نپذیرید، دیگر عملا نمیتوانید از واتساپ استفاده کنید.

همانطور که احتمالا میدانید، زمانی که تغییرات سیاست حفظ حریم خصوصی واتساپ علنی شد، در سرتاسر جهان کاربران به طور گستردهای به این موضوع اعتراض کردند. در این میان، میلیونها کاربر تصمیم گرفتهاند به اپلیکیشنهایی مانند تلگرام و سیگنال مهاجرت کنند.

این شرکت طی ماههای گذشته وقت زیادی را صرف اطلاعرسانی دربارهی معنای واقعی این قوانین جدید کرده است. در هر صورت بعد از ۲۵ اردیبهشت، کاربران یا باید قوانین جدید واتساپ را بپذیرند یا اینکه بعد از چند هفته، امکان استفاده از آن را از دست بدهند.